Александра Панина ФБР "сглазило" на 9,5 лет

В США посадили создателя и распространителя "трояна" SpyEye, пользователи которого похитили порядка $1 млрд

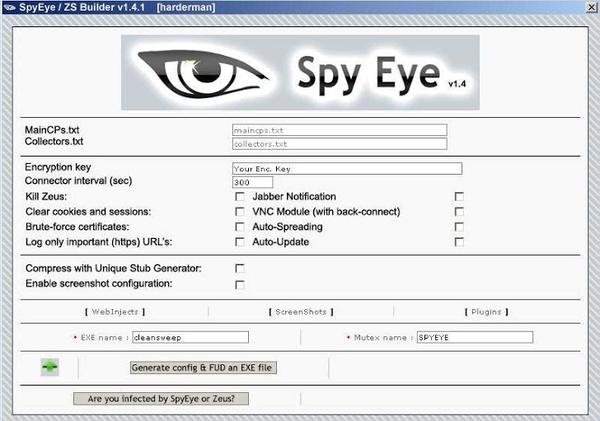

Оригинал этого материала© Хакер.Ру, 22.04.2016, Россиянина, разработавшего троян SpyEye, посадили на 9,5 лет, Фото: interpol.int

Олег Парамонов

|

| Александр Панин |

В течение трёх лет с 2009 до 2011 года Панин и его сообщник разрабатывали, поддерживали и продавали троян SpyEye. Троян следил за нажатиями клавиш на компьютере жертвы, собирал логины и пароли и отправлял их злоумышленникам. Трояном удалось заразить более 50 миллионов компьютеров.

По данным следствия, Панин и Бенделладж сумели продать SpyEye по меньшей мере 150 клиентам. Известно, что за шесть месяцев один из них использовал троян для того, чтобы украсть более 3,2 миллионов долларов.

[SecurityLab.ru, 21.04.2016, "Создатель SpyEye Александр Панин получил 9,5 лет тюрьмы": Как сообщает ИБ-эксперт Брайан Кребс, главным разработчиком и продавцом SpyEye является Панин, также известный как Gribodemon и Harderman. Этот вредонос был создан в качестве преемника банковского трояна Zeus (хакер приобрел исходный код Zeus у его создателя Евгения Богачева в 2010 году) и использовался в атаках на финансовые организации с 2009 года. [...]

Вредоносное ПО позволяло хакерам удаленно управлять скомпрометированными системами через подконтрольный им C&C-сервер. С помощью кейлоггера и вредоносного кода, внедренного в браузеры ничего не подозревавших пользователей, злоумышленники похищали их персональную и финансовую информацию. Полученные данные затем отправлялись на C&C-сервер и использовались для перевода денежных средств с банковских счетов жертв.

Панин осуществлял свою деятельность в 2009-2011 годах, находясь в России. В 2014 году он был признан виновным по одному пункту обвинения в мошенничестве с использованием компьютерных технологий. Хамза Бенделладж, он же Bx1, был признан виновным по нескольким пунктам в 2015 году. — Врезка К.ру]

Александр Панин попал в руки правоохранительных органов в июле 2013 года, когда прилетел в Доминиканскую республику, чтобы повидать знакомого. После задержания его немедленно экстрадировали в Соединённые Штаты и передали американским властям. В январе 2014 года он признал свою вину в организации заговора с целью совершения мошеничества в банковской и телекоммуникационной сфере.

Его соучастника, гражданина Алжира Хамзу Бенделладжа, арестовали в январе 2013 года в Таиланде, через который он возвращался из Малайзии на родину, и спустя несколько месяцев экстрадировали в США. В июне 2015 года он признал свою вину в организации заговора с целью совершения мошеничества в банковской и телекоммуникационной сфере, заговоре с целью совершения преступлений в сфере компьютерной информации, десяти эпизодах мошенничества в телекоммуникационной сфере и одиннадцати эпизодах мошенничества в сфере компьютерной информации.

Суд приговорил Панина к девяти с половиной годам тюремного заключения, а его подельника — к пятнадцати годам тюремного заключения. После освобождения оба преступника проведут три года под надзором полиции. В течение этого срока нарушение условий освобождения может привести к повторному заключению.

[ИА "РБК", 21.04.2016, "Российского хакера приговорили в США к 9,5 года тюрьмы за SpyEye": SpyEye — тип троянского вируса, который проникал в зараженные компьютеры и похищал конфиденциальную информацию пользователей, в том числе банковские счета, данные кредитных карт, пароли и PIN-коды.

Агент ФБР Марк Рэй, свидетельствовавший против Панина, отмечал, что SpyEye был более функциональным трояном, чем его предшественники, и действовал подобно «швейцарскому армейскому ножу». — Врезка К.ру]

["Радио Свобода", 22.04.2016, "Россиянин приговорен в США к тюремному сроку за киберпреступления": Этот вирус был самым популярным инструментом хакеров во всем мире в течение двух лет, с 2010 по 2012 год. Александр Панин продавал свое изделие в интернете по цене от 500 до 10 тысяч долларов. [...]

ФБР вышло на преступников, обнаружив в Атланте один из серверов, с которого контролировалось около 200 компьютеров ничего не подозревавших жертв хакеров. Подлинные имена преступников были установлены с помощью специалистов американских компьютерных фирм, специализирующихся на борьбе с хакерами. — Врезка К.ру]

***

Слава хакера сгубила

Как попались Панин (Gribodemon) и его подельник-транжира Бенделадж (bx1)

Оригинал этого материала© Der Spiegel, Германия, Перевод: "Профиль", 29.06.2014, Неуловимый код, Иллюстрация: via The Hacker News, Фото: AFP

Уве Бузе

[...] Подсудимый — Александр Андреевич Панин, 24-летний гражданин Российской Федерации.

ФБР называет его „хакером мирового класса“. Такого титула он удостоился потому, что был не заурядным киберпреступником, укравшим деньги с парочки плохо защищенных счетов, а разработчиком ПО, с помощью которого его клиенты и последователи могли совершать тысячи краж. Панин создал цифровой набор инструментов, позволивший ворам XXI века одним щелчком мыши снимать деньги с чужих счетов и подбирать пароли, играючи блокировать серверы и взламывать чужие почтовые ящики. Панин сделал колоссальные отраслевые знания доступными для масс, пригодными для практического использования и для продажи, и в этом он отчасти похож на мэтров Интернета из Facebook или Amazon.

По сведениям ФБР, его программным пакетом SpyEye были инфицированы свыше 1,4 млн компьютеров, только в 2013 году воры сняли средства более чем с 10 тыс. счетов. Точных данных об общей сумме ущерба нет, но одному из клиентов Панина, известному под псевдонимом Soldier, за полгода удалось получить около 3 млн долларов «дохода». Если такую цифру помножить на количество пользователей, купивших SpyEye (а ФБР известны полторы сотни таких клиентов), получится, что с помощью панинского ПО в масштабах мира было украдено как минимум 450 млн долларов — со счетов в США, Европе, Германии. Но, вероятно, на самом деле эта сумма была куда больше. [...]

Чтобы получить представление о том, как они работают, стоит встретиться с [...] внештатным сотрудником полиции с запада США. Он не состоит на госслужбе, но без него задержание Панина было бы невозможно. [...]

Работодатель Харуни — японская фирма Trend Micro, специализирующаяся на ИТ-безопасности. Босс — немец, под началом которого трудятся еще 24 специалиста, работающих под прикрытием на всех континентах кроме Австралии. Их хлеб — находить убедительные доказательства виновности онлайн-злоумышленников.

В конкурирующих ИТ-фирмах есть аналогичные отделы, сотрудники которых тоже внедряются в цифровое подполье и обзаводятся легендами: выдают себя за программистов-фрилансеров, потенциальных клиентов, чтобы собирать информацию о новинках и планах хакеров. [...]

Харуни впервые услышал о SpyEye в 2009 году. Компании и частные пользователи были напуганы появлением новой программы, которая, по всей видимости, отличалась изменчивостью и с легкостью похищала важные логины и пароли. Примерно в то же время на определенных хакерских форумах появились сообщения о новом инструменте, многофункциональном как швейцарский карманный нож. Форумы хакеров — это рыночные площади криминального мира. Здесь встречается продавец и покупатель — в открытых и закрытых сообществах, здесь рекламируют и выставляют на продажу ИТ-продукты, торгуют информацией, предлагают услуги, здесь распространяются слухи и публикуется информация о неблагонадежных покупателях и программистах-халтурщиках.

На форумах онлайн-преступники покупают те программы, которые не могут или не хотят написать самостоятельно. Ассортимент достаточно велик, выкладка товара впечатляет. Вот вредоносное ПО, такое как трояны: «Ворует пароли из Opera, Mozilla Firefox, Chrome, Safari. Цена $8». А вот доступ к компьютерам, без ведома владельцев объединенных в ботнет: «2000 ботов за $200. Онлайн 40% времени». Здесь можно арендовать компьютеры для скоординированных сетевых атак, например, чтобы заблокировать работу интернет-магазина: «Продолжительность атаки 1 час — $10, день — от $30, неделя — $150, месяц — $1200». Наконец, разумеется, можно проверить, попадутся ли только что купленные программы в сети популярных антивирусов: «Однократная проверка — 15 центов, недельный абонемент — $10, месячный абонемент — $25».

Большим спросом пользуется сервис Pay per Instal, позволяющий за деньги установить вредоносную программу на гарантированное количество компьютеров. Это своего рода криминальный аутсорсинг, уровень цен зависит от вероятности того, что внедрение ПО пройдет успешно. 1000 успешных атак на компьютеры стоят в России 100 долларов, в Германии — 170 долларов, в Австралии — 300 долларов. Глобальный «микс» — от 12 долларов.

Среди всей этой рыночной суеты и при таком богатстве выбора в 2009 году на форумах впервые появился SpyEye. Базовая версия, как сообщал продавец, стоила 1000 долларов, полная — существенно больше, 8500 долларов. Многим пользователям хватало базовой, говорит Харуни, «доукомплектованной парочкой модулей».

|

| Панель управления SpyEye |

Вдобавок он разработал инструмент, позволявший обнулять кредитные карточки. Стоимость 120 долларов. Такие «грабли», дооборудованные защитой от распространенных антивирусов, предлагались уже за 200 долларов. А если онлайн-ворам было лень вручную вбивать данные по каждой транзакции, SpyEye давал возможность автоматического перевода средств для избранных банков; в пакете с «граблями» и антивирусом за удобство предлагалось заплотить в общей сложности 800 долларов. Еще 200 долларов Панин просил за Anti-Report — коварную функцию, которая скрывала от владельца счета информацию об автоматических списаниях.

Интернет-преступники расплачивались с Паниным денежными переводами на счета сомнительных финансовых агентств, таких как Liberty Reserve, сбрасывали деньги в таких системах, как ukash, или прибегали к услугам профессиональных посредников-отмывщиков.

На помощь тем, кто по каким-либо причинам не мог воспользоваться ни одной из этих возможностей, опять-таки приходил SpyEye. За 30 долларов преступники получали модуль под названием Billinghammer, который создавал интернет-магазин, служивший исключительно для продажи несуществующего товара с оплатой чужими кредитными картами. Программная отмывка денег.

Наконец, Панин добавил экстравагантную опцию, вызвавшую негодование на форумах: если SpyEye устанавливался на компьютер, ранее инфицированный конкурирующим продуктом Zeus (Зевс), он становился «убийцей Зевса». Окрыленный гордостью, Панин какое-то время использовал это в своей рекламе SpyEye, выдержанной в черных и кроваво-красных тонах.

Zeus появился на рынке еще в 2006 году и предназначался для платежеспособных, «заслуженных» хакеров. Он стоил недешево, разработчик запрашивал 5000 долларов. SpyEye сделал онлайн-кражи доступными для хакеров-любителей и новичков. Эстеты среди хакеров высмеивали SpyEye; им не нравился программный код, лишенный элегантности. Впрочем, на результатах это не сказывалось.

Когда Лусиф Харуни пошел по следу призрака, стоявшего за SpyEye, он действовал так же, как и обычный следователь. Отталкиваясь от материалов, имевшихся в его распоряжении, он изучал зараженные SpyEye компьютеры в надежде найти в программном коде зацепку.

Программистам, пишущим программы для интернет-краж, приходится принимать множество решений, в частности, о том, как инфицированные компьютеры будут получать основные команды. Их можно прописать в коде самого вируса, а можно пойти другим путем, когда хакер дистанционно управляет зараженными компьютерами через командный сервер. Оба варианта имеют свои плюсы и минусы.

В первом случае управление компьютером осуществляется напрямую, что более надежно. Недостаток в том, что следователи, такие как Харуни, находят больше цифровых следов и информации об атаках.

Программист Zeus из осторожности отказался от этого варианта. Панин остановился на нем — возможно, ему было лень делать лишнюю работу, а возможно, из самонадеянности: он был уверен, что не попадется. Но Харуни нашел в коде вредоносной программы небольшой зашифрованный фрагмент, который сумел расшифровать и который включал в себя логин bx1.

Харуни знал, что большинство хакеров пользуется ограниченным количеством ников, в частности, чтобы оставаться узнаваемыми для своих партнеров. Он начал искать на специализированных форумах участника с именем bx1, и вскоре его поиски увенчались успехом. За несколько недель он нашел в общей сложности 5 пользователей bx1 и 7 электронных адресов, которые, в свою очередь, позволили выйти на 29 сайтов. Их администратор — bx1 — продавал через них свое нелегальное ПО.

Харуни собирал все больше информации о bx1, который был болтлив, вспыльчив, заносчив и самонадеян. Он хвастал своими успехами, жаждал славы. Так, он признался одному американскому блогеру, который занимается журналистскими расследованиями: «I hacked the guy who fucked most banks» («я хакнул парня, обжулившего большинство банков»). Харуни шел по верному следу.

Но чем ближе он подбирался к bx1, тем чаще наталкивался на информацию о втором хакере, известном в Сети под никами Harderman и Gribodemon. Со временем Харуни убедился, что Harderman, он же Gribodemon — это и есть программист SpyEye, и что bx1 написал только отдельные фрагменты кода.

10 января 2010 года Harderman появился в эксклюзивном хакерском форуме Darkode и принялся рекламировать свой SpyEye. 29 июня он снова писал в Darkode: «SpyEye — this is a bank trojan with form grabbing possibility» («SpyEye — это банковский троян, позволяющий перехватывать формуляры»). А 16 сентября 2010 года Harderman гордо объявил, что теперь SpyEye помогает воровать и данные о кредитных картах. Harderman не отличался болтливостью, но, как и bx1, допускал ошибки, которыми воспользовался Харуни и его коллеги по цеху.

6 июля 2011 года Harderman за 8500 долларов продал полную версию программы сотруднику ФБР, работавшему под прикрытием. Деньги были перечислены на счет в Liberty Reserve, сама программа была переслана через ресурс sendspace.com, позволяющий обмениваться „тяжелыми“ файлами.

Кроме того, до релиза версии 1.3 Harderman пользовался для переговоров с клиентами несколькими электронными адресами. Затем он перешел на интернет-мессенджеры, обеспечивающие большую анонимность, но было уже поздно.

Харуни и другим агентам удалось окольными путями связать некоторые из электронных адресов с Александром Паниным. Кроме того, ФБР конфисковало важный сервер ботнета SpyEye на севере штата Джорджия. На жестком диске хранилось около 1000 Гб информации, в том числе доказательтсва, что с помощью SpyEye были осуществлены атаки на 253 банка в США и за их пределами. К тому же выяснилось, что сервер получал команды из Алжира, родины bx1.

Bx1, он же airlord1988, он же princedelune, был задержан в январе 2013 года в аэропорту Бангкока, по пути из Малайзии в Алжир. Как считает ФБР, на самом деле bx1 зовут Хамза Бенделадж, и когда таиландские полицейские надевали наручники и уводили его, когда его представили журналистам на пресс-конференции, с лица Бенделаджа не сходила улыбка, за что bx1 прозвали «счастливым хакером». Все обвинения он решительно отвергает.

|

| Хамза Бенделадж (в центре) |

Бенделадж был арестован в аэропорту в Бангкоке, где он пытался сесть на самолет до Каира, Египет. Во время допроса представители правоохранительных органов спросили у злоумышленника, куда он тратил украденные деньги. Хакер ответил, что он путешествовал первым классом, а также останавливался в дорогостоящих отелях. — Врезка К.ру]

Панина схватили на полгода позднее. Прокурору Скотту Ферберу и следователю Лусифу Харуни пришлось запастись терпением: Панин был осторожнее, чем bx1. Он меньше ездил по миру, вел дела в основном из Москвы и чувствовал себя в безопасности, поскольку между США и Россией нет соглашения о выдаче.

Но летом прошлого года Панин отправился в Доминиканскую республику. Зачем он это сделал, остается неясным; возможно, ему просто хотелось отдохнуть. Дела шли не так хорошо, как прежде. В марте 2012 года Microsoft в сотрудничестве с US-Marshalls заблокировал несколько серверов, управлявших десятками ботнетов со SpyEye. Кроме того, один французский хакер сумел удалить из ПО Панина защиту от копирования. Преступник сам стал жертвой, и возможности обороняться у него не было. Каждый раз, когда он публиковал очередной апдейт, француз ломал защиту.

В июне прошлого года Панин был задержан доминиканской полицией. На фотографии, опубликованной Интерполом после задержания, запечатлен молодой человек в плохом настроении, с коротко стрижеными волосами и трехдневной щетиной на фоне голубого флага Интерпола. [...]