Взлом в законе

Оригинал этого материала© TJournal, 24.06.2014, Иллюстрации: via TJournal, Видео: via Nikita Likhachev

Спецслужбы научились прослушивать смартфоны при помощи легального вируса

Никита ЛихачёвДва независимых центра исследований компьютерной безопасности опубликовали отчёты о новых инструментах компании Hacking Team, стоящих на вооружении мировых спецслужб и правоохранительных сил, позволяющих легально получать доступ к содержимому смартфонов подозреваемых.

Система инструментов, о которой идёт речь, называется Remote Control System (RCS, продаётся под названиями Da Vinci или Galileo): сама компания описывает её как решение проблемы шифрования, из-за которого правоохранительные органы не имеют возможности наблюдать за преступниками, угрожающими обществу.

Разработкой модулей, устанавливаемых на устройства жертвы, занималась итальянская компания Hacking Team. Их независимо друг от друга раскрыли в своих исследованиях компания «Лаборатория Касперского» и канадская Citizen Lab.

Модули управляются с десятков удалённых серверов, расположенных по всему миру. Согласно исследованию «Лаборатории», в большинстве стран находится не больше 1-2 серверов, однако в США было насчитано целых 64 сервера. Следом шёл Казахстан (49 серверов), Эквадор (35) и Великобритания (32).

В России их находится всего 5. Однако наличие серверов на территории страны не означает, что они используются правительством именно этого государства, отмечают представители «Лаборатории».

Новые компоненты, описанные в исследовании, направлены на получение доступа к смартфонам под управлением Android, iOS, Windows Phone и BlackBerry — то есть всех популярных платформ. Помимо этого, комплекс инструментов Hacking Team позволяет получить доступ и к компьютерам с настольными операционными системами.

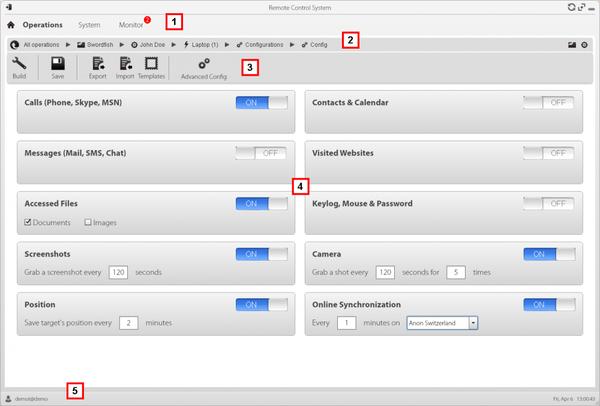

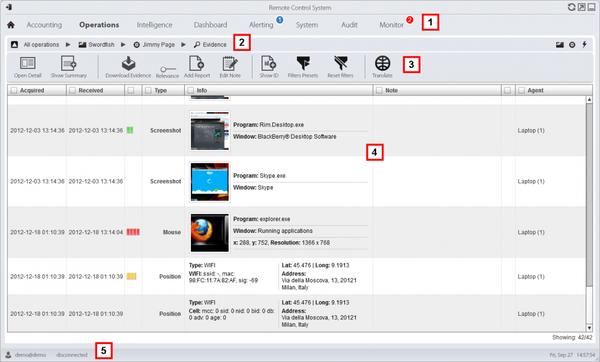

Например, с помощью них полиция может тайно изучать чужие электронные письма, SMS, истории звонков и телефонные книжки, а также записывать вводимые с клавиатуры символы и следить за историей запросов в поисковиках. Также возможно делать скриншоты, записывать звонки или даже разговоры поблизости при помощи встроенного микрофона, делать снимки при помощи камеры и использовать GPS-сигнал для определения местоположения пользователя.

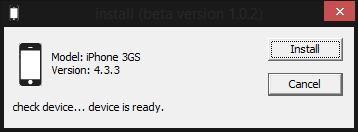

По данным «Лаборатории», уязвимости подвержены практически все мобильные устройства Apple, кроме iPhone 5s. Однако модуль, получающий доступ к содержимому памяти, может быть установлен только при наличии джейлбрейка и только при подключеннии к заражённому компьютеру — правда, в этом случае несложно установить и сам джейлбрейк, отмечается в исследовании.

Версия для Android имеет возможность включать Wi-Fi, чтобы передавать полученные данные по более быстрому и дешёвому каналу связи, так как большие затраты на трафик по сотовой сети могут вызвать подозрение у владельца смартфона.

Для загрузки вредоносного кода на телефон его могли встраивать в относительно известные приложения. Citizen Lab приводит пример арабского новостного агрегатора Qatif Today, в заражённом установочном файле которого обнаружили модуль Hacking Team: по данным исследователей, его установило около трёх человек из Саудовской Аравии.

Citizen Lab также представила скриншоты интерфейса системы, управляющей слежкой и получением данных. Как видно, система позволяет как получать данные автоматически, настроив необходимые параметры в несколько кликов, так и отслеживать совершённые действия и переданные данные вручную.

То, что правоохранительные органы используют инструменты Hacking Team для слежки, было известно и ранее, однако до этого их функциональность ограничивалась настольными операционными системами. Как отмечает Wired, это первое исследование того, какими возможностями обладает компания по слежке на мобильных платформах.

В рекламном видео для RCS компания описывает необходимость «смотреть на мир через глаза своей цели», «взламывать цель», обходя шифрование, а также перехватывать разговоры в Skype и переписку в соцсетях.

["RT на русском", 25.06.2014, "Исследование: Правительства могли получить тотальный контроль над смартфонами": Такая «легальная вредоносная программа», попавшая, например, в iPhone поможет полностью контролировать Wi-Fi, GPS, GPRS, записи диктофона, электронную почту, SMS и MMS сообщения, файлы cookies. Также можно получить информацию о том, какие сайты посещал пользователь, получить доступ к его электронной записной книжке, вычислить историю звонков, отметки в календаре, сообщения WhatsApp, Skype, и Viber и даже узнать, когда человек менял SIM-карту.

По словам экспертов, шпионские программы можно обнаружить с помощью более сложных антивирусных программ, однако разработчики предприняли ряд дополнительных мер, чтобы защитить своё детище от обнаружения. В частности, модули способны действовать завуалировано и удалять следы своей активности.

Hacking Team заявляет, что они продают свои программы только законным путём и не экспортируют их в страны, внесённые в чёрный список НАТО, и в государства, где у власти находятся авторитарные режимы. Однако есть данные, что шпионские модули могли быть использованы нелегально в Турции, Марокко и Саудовской Аравии. — Врезка К.ру]

[Лента.Ру, 24.06.2014, "Выявлены новые шпионские программы для слежки за iPhone": Ранее организация «Репортеры без границ» включила HackingTeam в число организаций — «врагов интернета», помогающих властям контролировать сеть. В этот список, в том числе, входят компании Gamma, Trovicor, Amesys и Blue Coat, разработавшие специализированное ПО для слежки за интернет-пользователями. — Врезка К.ру]